This change has happened just hours ago - perhaps by the hacker guessing a password for the DNS management system or by using social engineering to get a provider to change the DNS ip address.

실제 ns1~ns2.oxyhostsfree.com DNS서버에서는 malaysiangp.com.my 도메인 설정이 없는 것으로 보인다. 현재 lookup해 본 결과 IP를 찾지 못한다. DNS trace 해봤는데, IP를 찾지 못한다.

... 생략 ...

malaysiangp.com.my. 86400 IN NS ns1.oxyhostsfree.com.

malaysiangp.com.my. 86400 IN NS ns2.oxyhostsfree.com.

;; Received 120 bytes from 61.6.38.139#53(ns5.jaring.my) in 196 ms

;; Received 36 bytes from 64.191.50.45#53(ns2.oxyhostsfree.com) in 253 ms

malaysiangp.com.my. 86400 IN NS ns1.oxyhostsfree.com.

malaysiangp.com.my. 86400 IN NS ns2.oxyhostsfree.com.

;; Received 120 bytes from 61.6.38.139#53(ns5.jaring.my) in 196 ms

;; Received 36 bytes from 64.191.50.45#53(ns2.oxyhostsfree.com) in 253 ms

정상적인 서버의 IP는 202.157.186.171 이다. DNS lookup만 못했을 뿐 접속해보면 정상적으로 잘 나온다.

whois 결과 다음과 같이 나왔다. 'Record Last Modified'시간이 최근으로 변경되어 있다.

a [Domain Name] malaysiangp.com.my

b [MYNIC Registration No.] D1A021681

c [Record Created] 03-OCT-2001

d [Record Expired] 03-OCT-2009

e [Record Last Modified] 19-MAR-2008

k [Primary Name Server]

ns1.oxyhostsfree.com 64.191.50.36 SVA016558

l [Secondary Name Server]

ns2.oxyhostsfree.com 64.191.50.45 SVA016559

b [MYNIC Registration No.] D1A021681

c [Record Created] 03-OCT-2001

d [Record Expired] 03-OCT-2009

e [Record Last Modified] 19-MAR-2008

k [Primary Name Server]

ns1.oxyhostsfree.com 64.191.50.36 SVA016558

l [Secondary Name Server]

ns2.oxyhostsfree.com 64.191.50.45 SVA016559

혹시나 저 URL이 공식 홈페이지는 아닐까 싶어서 구글에서 'Sepang Circuit'로 검색해봤다. 검색 결과 첫번째 나오고, 위키페디아에서도 저 URL로 표시되었다. 공식 홈페이지가 맞다.

이런 DNS해킹을 보면, 비밀번호는 역시 추측하기 어려운 것으로 해야한다는 것과 사회공학적 기법으로 인한 피해를 입지 않도록 주의해야한다는 것을 일깨워준다. 요즘 보이스피싱의 증가 추세라고 한다. 우리세대보다 부모님세대가 걱정이다. 며칠전에도 부모님에게 전화오면 조심하라고 말씀드렸지만, 다시 한 번 말씀드려야 겠다.

'IT이야기' 카테고리의 다른 글

| kernel.org가 4월 2일쯤 서버를 전부 내린다고? (5) | 2008.04.01 |

|---|---|

| 2mb.co.kr 도메인이 있었네 (6) | 2008.03.22 |

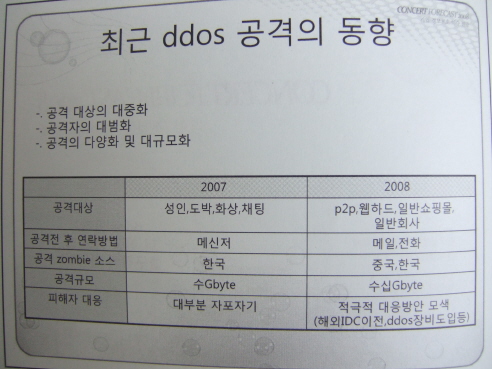

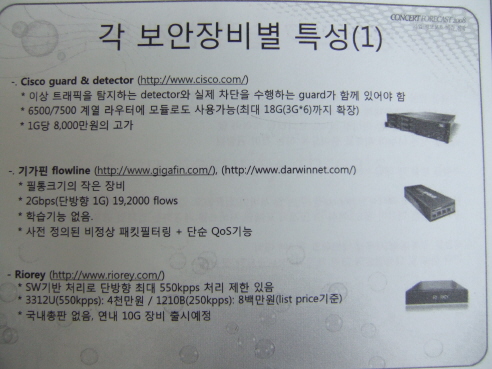

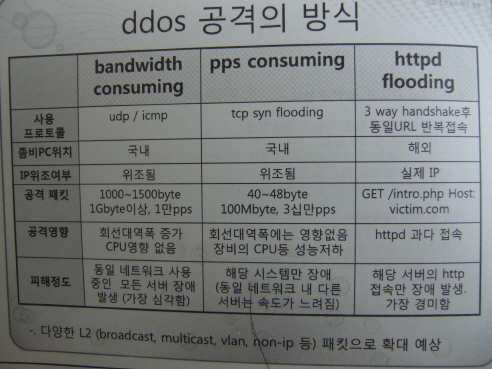

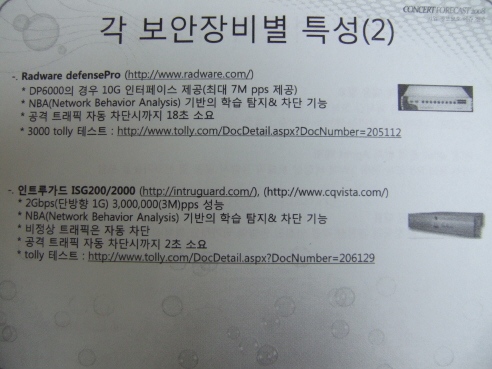

| DDoS 대응과 botnet 동향 (CONCERT 2008 보안 세미나 후기) (2) | 2008.03.16 |

| 웹기반의 DDoS botnet, BlackEnergy (2) | 2008.02.21 |

| 미코노미(MEconomy) 시대 (6) | 2008.02.10 |