CONCERT Forecast 세미나 내용을 크게 나누면 2가지로 묶을 수 있을 것 같다.

CONCERT Forecast 2008 시작전

CONCERT Forecast 2008 시작전

세미나 내용 중 일부를 정리했다.

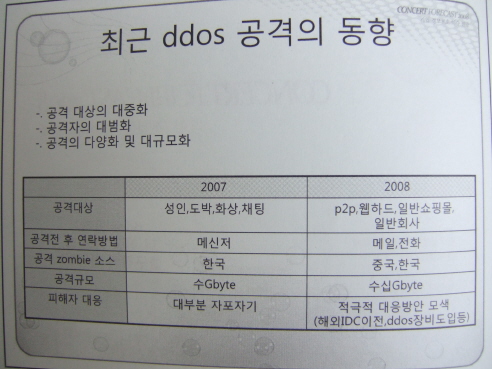

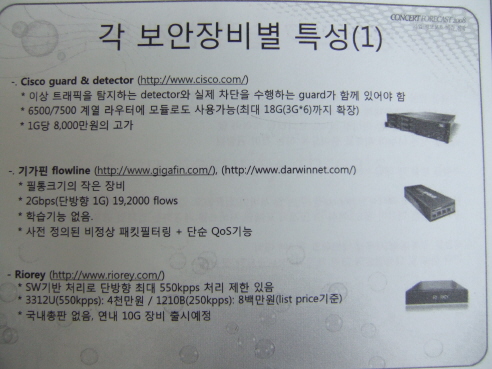

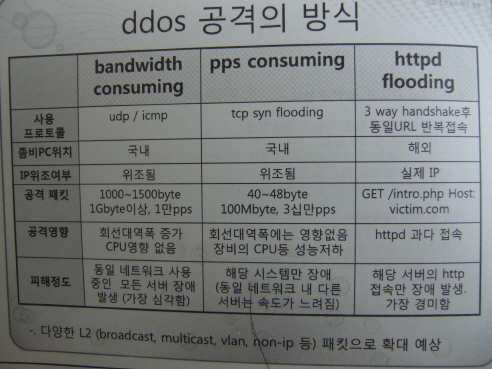

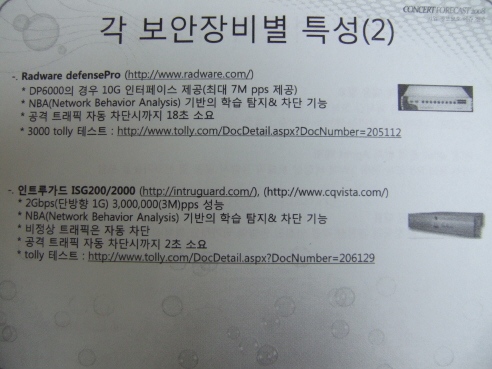

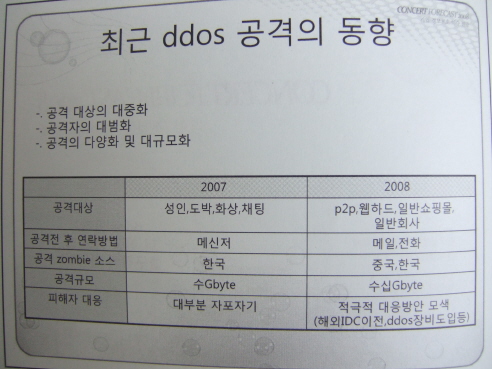

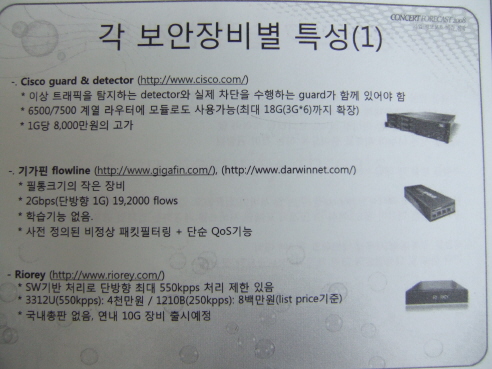

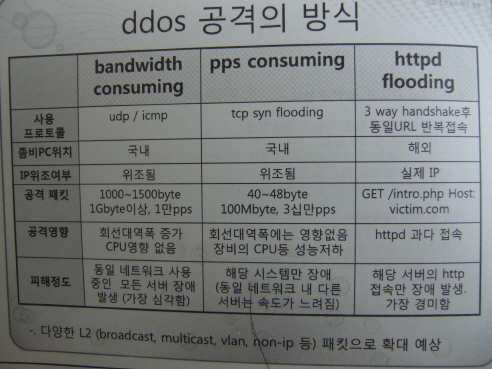

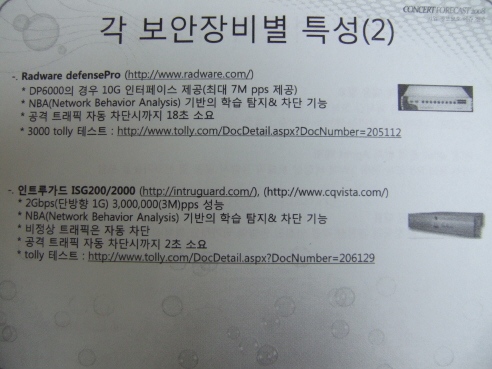

1. DDoS 공격 대응 (발표자 : '오늘과내일'의 홍석범)

리눅스 서버에 조치를 취하는 보편적인 내용(ip_conntrack 튜닝, net.ipv4.route 튜닝 등)과 CDN서비스 활용, 장비 도입 등 다양한 말씀을 해주셨다.

2. 'Stop security threats before they stop you' (발표자 : IBM의 이병화)

botnet을 주 발표 내용으로 다뤘다.

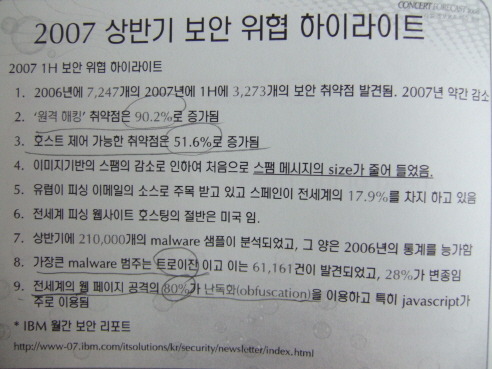

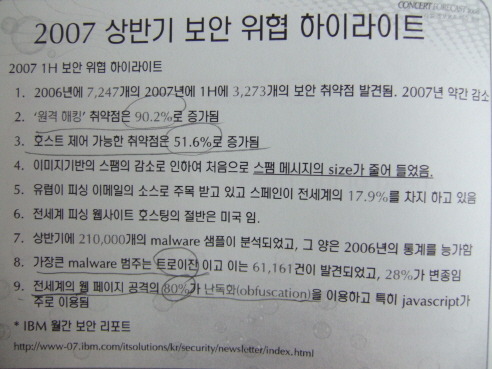

[ 2007 상반기 보안 위협 하이라이트 ]

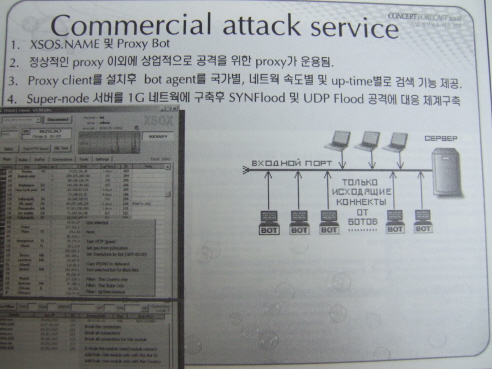

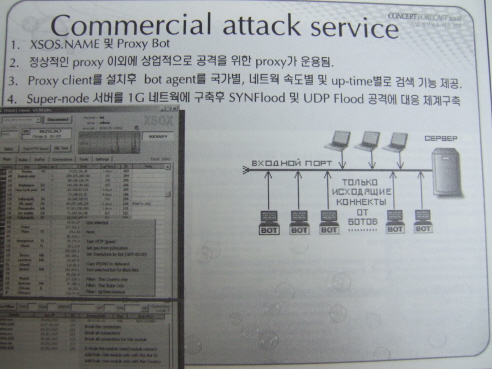

[ Commercial attack service ]

botnet의 상업적 서비스에 대한 것이다. 해킹이 하나의 서비스로 진행되고 있다는 것은 언론이나 블로거들을 통해서 접했을 것이다. XSOS.NAME 등을 돈을 지불하고 구매하면, botnet 목록을 볼 수 있게 되고, 해당 bot을 조정하여 공격할 수 있다. 누구나 약간의 비용만으로도 공격을 할 수 있는 시대가 된 것이다.

변종도 많고, 전세계 컴퓨터의 8%를 감염시켰던 Storm worm에 대한 얘기도 했다. 다른 발표자분도 Storm에 대해서는 언급을 했었다. Storm worm 분석은 fullc0de님( http://fullc0de.egloos.com/3572438 )의 글을 읽어보면 될 듯.

발표자료에는 포함되어 있지 않지만 세미나 중간에 NetBot에 대한 얘기를 했었고, 발표 중간의 화면 캡쳐는 아마 http://www.hackeroo.com/move/netbot_attacker.html 에 있는 중국해커의 공격 데모였을 것으로 생각된다.

3. 세션 중간에 사무국장(?)의 얘기

다들 '중국발', '중국발 해킹'하니깐 실제 국내 보안전문가가 중국에 가서 중국 해커 6명과의 만남을 가졌다고 한다. 그 때 나온 얘기들

4. 내부 정보 유출 방지와 문서 DRM (발표자 : 파수닷컴의 이승재)

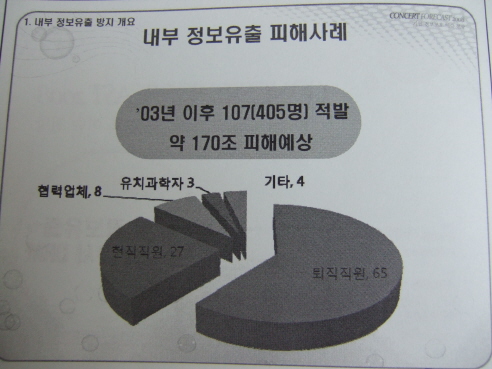

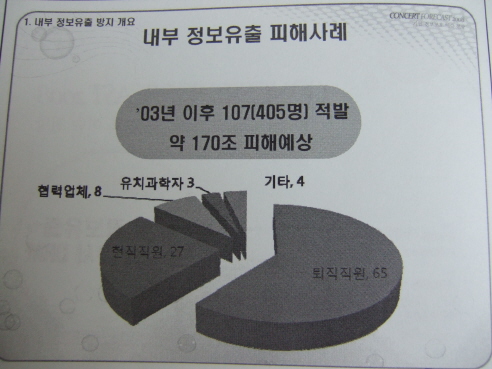

[ 내부 정보오출 피해사례 ]

약 86%가 현직원과 퇴직자에 의해 피해가 발생했다.

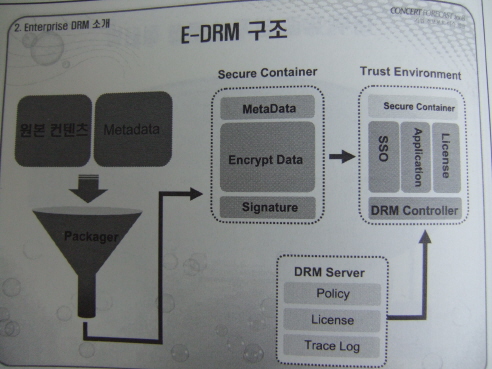

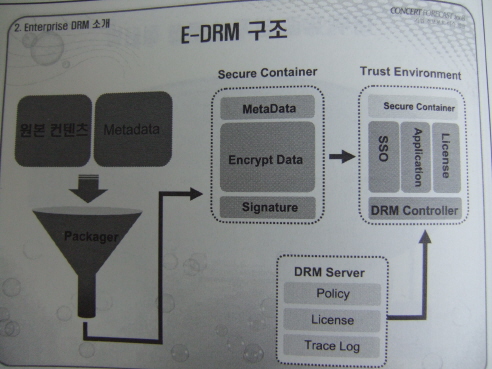

[ E-DRM 구조 ]

C-DRM(Commercial DRM)과 E-DRM(Enterprise DRM)중에 문서보안인 E-DRM의 구조이다. 원격 접속에서 화면을 볼 때도 Screen Capture를 막을 수 있다고 말씀을 한다. (이부분은 개인적으로 확인해본적이 없어서 모름)

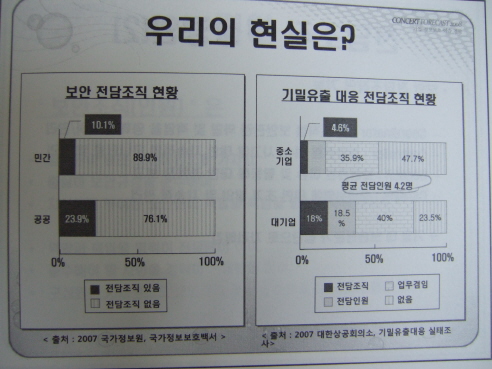

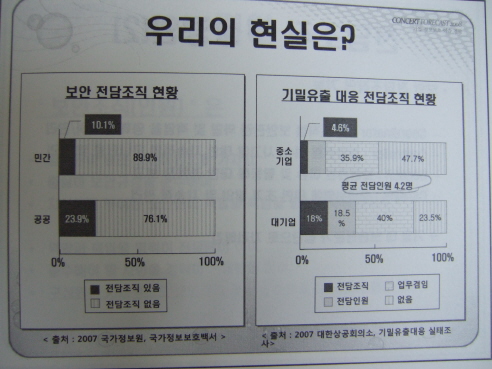

5. 보안조직 구성

[ 보안 조직 현황 ]

전담조직이나 인원이 적다는 것을 알 수 있다.

6. 엔드 포인트 보안의 지속적인 관리방안 (발표자 : 한국 MS의 백승주)

IPSEC기술을 활용한 서버 및 도메인 고립 모델에 대해 발표를 했다. 데모 발표가 효과적이었다.

발표자료는 '코알라의 하얀집' 블로그에서 볼 수 있다.

7. 2007/2008년 IT 보안위협동향 및 웹 보안의 중요성 (발표자 : SOPHOS 아시아의 배수한)

상당히 좋은 자료를 많이 준비하셨고, 발표자의 전달력도 뛰어났다. 자료가 많아서, 글보다는 몇가지 PT자료를 살펴보는게 나을 것 같다.

세미나 아쉬운 점 하나 얘기한다.

- DDoS 방어 & botnet 이해

- 시스템 자체 보안 보다는 '개인정보보호', '조직 구성', '내부정보 유출 방지', '보안 사내 교육' 등 운영적인 면

세미나 내용 중 일부를 정리했다.

1. DDoS 공격 대응 (발표자 : '오늘과내일'의 홍석범)

리눅스 서버에 조치를 취하는 보편적인 내용(ip_conntrack 튜닝, net.ipv4.route 튜닝 등)과 CDN서비스 활용, 장비 도입 등 다양한 말씀을 해주셨다.

- DNS 서버의 다중화 부분은 공감이 간다. DNS 서버를 1대 운영하거나 2대를 하나의 네트웍 대역에 두고 운영한다면, 다른 내역에 2대 이상의 DNS서버를 운영하기를 권장한다.

- 'PC용 DDoS 공격 탐지 Agent 배포'를 대응방안도 제시한다. 좀비PC의 수를 줄여 공격 피해를 감소시킬 수 있는 근본적 대책 중의 하나일 것이다. 물론 이 부분은 정부와 보안업체들의 의지가 중요한 부분이다.

- 공격을 당할 때 보통 공격 대상 IP를 Null routing 처리한다. 이 방법 대신 해당 IP를 TCP 80만 오픈하고 나머지는 막는 ACL 처리를 제시했다. 물론 장비가 ACL를 HW기반으로 처리해야 장비의 load가 올라가지 않을 것이다. 이런 ACL적용은 공격을 받는 곳보다 상위단에서 처리(IDC, VIDC, ISP)를 해줘야 하는데, 얼마나 협조를 잘 해줄지가 관건.

2. 'Stop security threats before they stop you' (발표자 : IBM의 이병화)

botnet을 주 발표 내용으로 다뤘다.

[ 2007 상반기 보안 위협 하이라이트 ]

[ Commercial attack service ]

botnet의 상업적 서비스에 대한 것이다. 해킹이 하나의 서비스로 진행되고 있다는 것은 언론이나 블로거들을 통해서 접했을 것이다. XSOS.NAME 등을 돈을 지불하고 구매하면, botnet 목록을 볼 수 있게 되고, 해당 bot을 조정하여 공격할 수 있다. 누구나 약간의 비용만으로도 공격을 할 수 있는 시대가 된 것이다.

변종도 많고, 전세계 컴퓨터의 8%를 감염시켰던 Storm worm에 대한 얘기도 했다. 다른 발표자분도 Storm에 대해서는 언급을 했었다. Storm worm 분석은 fullc0de님( http://fullc0de.egloos.com/3572438 )의 글을 읽어보면 될 듯.

발표자료에는 포함되어 있지 않지만 세미나 중간에 NetBot에 대한 얘기를 했었고, 발표 중간의 화면 캡쳐는 아마 http://www.hackeroo.com/move/netbot_attacker.html 에 있는 중국해커의 공격 데모였을 것으로 생각된다.

3. 세션 중간에 사무국장(?)의 얘기

다들 '중국발', '중국발 해킹'하니깐 실제 국내 보안전문가가 중국에 가서 중국 해커 6명과의 만남을 가졌다고 한다. 그 때 나온 얘기들

- 중국이 우리 나라를 해킹하는 것은, 일본이 당한 것에 비하면 아무 것도 아니라는 것. 일본은 더 심하다.

- 최근 큰 이슈가 된 모 사이트 해킹은 고차원 방법이 아니었다. 저 6명중에 이 해킹사건과 관련이 있는 해커가 있는 것으로 판단.

- 마피아와 해커가 손잡을 가능성. (이 내용은 SKT의 발표자 분의 자료에도 있다. '러시아 마피아와 연계되어 조직폭력배화 하려 하며, 정치적인 해킹시도로 변화가능성 존재')

4. 내부 정보 유출 방지와 문서 DRM (발표자 : 파수닷컴의 이승재)

[ 내부 정보오출 피해사례 ]

약 86%가 현직원과 퇴직자에 의해 피해가 발생했다.

[ E-DRM 구조 ]

C-DRM(Commercial DRM)과 E-DRM(Enterprise DRM)중에 문서보안인 E-DRM의 구조이다. 원격 접속에서 화면을 볼 때도 Screen Capture를 막을 수 있다고 말씀을 한다. (이부분은 개인적으로 확인해본적이 없어서 모름)

5. 보안조직 구성

[ 보안 조직 현황 ]

전담조직이나 인원이 적다는 것을 알 수 있다.

6. 엔드 포인트 보안의 지속적인 관리방안 (발표자 : 한국 MS의 백승주)

IPSEC기술을 활용한 서버 및 도메인 고립 모델에 대해 발표를 했다. 데모 발표가 효과적이었다.

발표자료는 '코알라의 하얀집' 블로그에서 볼 수 있다.

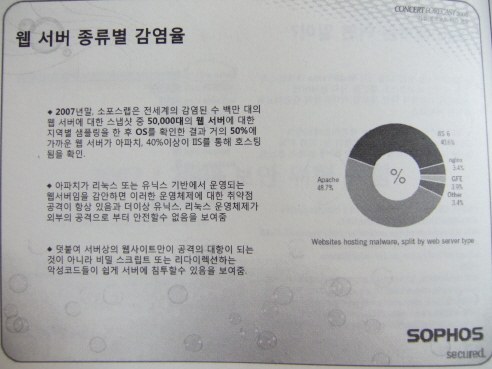

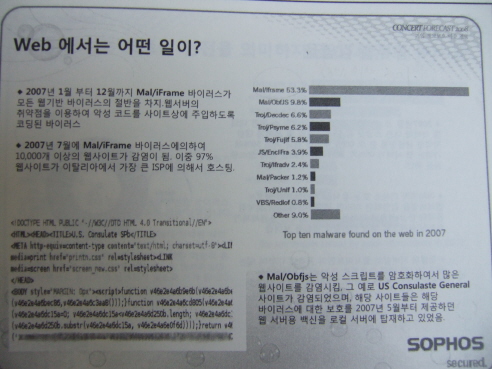

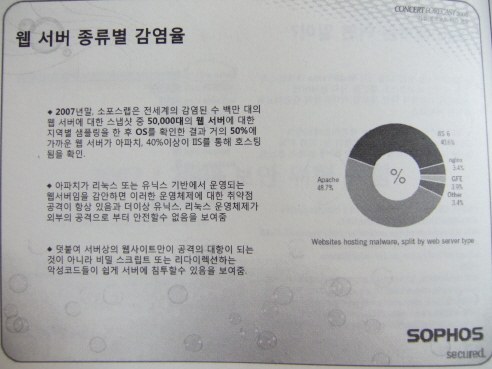

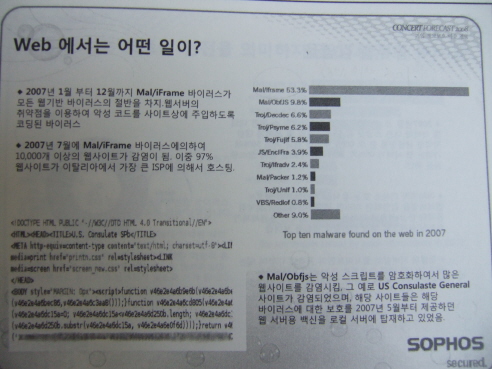

7. 2007/2008년 IT 보안위협동향 및 웹 보안의 중요성 (발표자 : SOPHOS 아시아의 배수한)

상당히 좋은 자료를 많이 준비하셨고, 발표자의 전달력도 뛰어났다. 자료가 많아서, 글보다는 몇가지 PT자료를 살펴보는게 나을 것 같다.

세미나 아쉬운 점 하나 얘기한다.

'IT이야기' 카테고리의 다른 글

| 2mb.co.kr 도메인이 있었네 (6) | 2008.03.22 |

|---|---|

| F1 경기장, 세팡 서킷(Sepang Circuit) 사이트 DNS 해킹당해 (0) | 2008.03.20 |

| 웹기반의 DDoS botnet, BlackEnergy (2) | 2008.02.21 |

| 미코노미(MEconomy) 시대 (6) | 2008.02.10 |

| BSD 매거진, 4월에 (0) | 2008.02.05 |