어제 네이버 메일과 쪽지기능, 옥션(auction.co.kr), 조선닷컴(chosun.com), 청와대(www.president.go.kr), 국방부(www.mnd.go.kr), 은행사이트, 그리고 백악관 등 다수 사이트가 DDoS공격을 받았다. 지금도 청와대, 국방부, 조선닷컴, 옥션 등이 원할게 접속되지 않는다. 네이버 블로그도 일부 개인 페이지들이 제대로 보이지 않는 경우가 있다. 그 원인은 악성코드 때문이었다. 쿨캣님의 블로그( http://xcoolcat7.tistory.com/520 )에서 악성코드가 공격을 하는 대상 사이트의 목록을 볼 수 있다. 악성코드의 공격대상 목록과 실제 공격당한 사이트가 일치한다.

msiexec1.exe 등을 포함한 Win-Trojan/Downloader.374651 악성코드는 안철수연구소 바이러스 정보에서 정보를 얻을 수 있다. 그러나 공격대상 사이트 목록이 있는 msiexec2.exe에 대한 분석자료는 안랩 사이트 등 다른 곳에는 아직 공개되어 있지 않은 상태이다.

KRCERT에 '신종 분산서비스거부공격(DDoS)에 따른 "주의" 경보발령' 공지가 올라와 있다. '신종 DDoS 악성코드로 인하여 국내 주요 공공기관 및 이용자 방문이 많은 포털, 금융 사이트에 대한 접속 장애 발생'했다는 내용이다.

이 악성코드가 부팅 후 자동 실행이 된다. 그리고, 제어 서버(C&C) 접속 없이 공격 대상 목록 파일정보를 기반으로 자동 공격한다. 만약 악성코드내에 공격을 중단하는 명령이 없다고 한다면, 대상사이트는 공격을 계속 받을 수 밖에 없다. C&C(Command & Control) 접속없이 이뤄지므로, 공격을 멈출 방법이 없기 때문이다. PC만 켜져있는 동안은 계속 공격이 이뤄진다는 얘기.

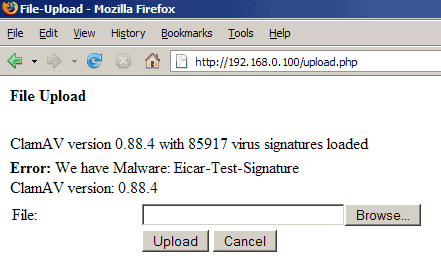

개인 PC에 악성코드가 심어져 있는지 검사가 필요하다.

* 관련정보 (18:15 추가)

- 안철수연구소, DDoS 공격용 악성코드 전용백신 무료 제공 (그리고, 이번에 공격한 악성코드명)

- Urgent-Massive DDOS Attack!

- 하우리의 분석자료 (Trojan.Win32.DDoS-Agent.33841) (공격대상 목록 포함)

- 네이버, 옥션, 청와대 공격 악성코드 분석 (글 쿨캣님, 16:36)

[ 출처 : 쿨캣님 블로그 ]

msiexec1.exe 등을 포함한 Win-Trojan/Downloader.374651 악성코드는 안철수연구소 바이러스 정보에서 정보를 얻을 수 있다. 그러나 공격대상 사이트 목록이 있는 msiexec2.exe에 대한 분석자료는 안랩 사이트 등 다른 곳에는 아직 공개되어 있지 않은 상태이다.

KRCERT에 '신종 분산서비스거부공격(DDoS)에 따른 "주의" 경보발령' 공지가 올라와 있다. '신종 DDoS 악성코드로 인하여 국내 주요 공공기관 및 이용자 방문이 많은 포털, 금융 사이트에 대한 접속 장애 발생'했다는 내용이다.

이 악성코드가 부팅 후 자동 실행이 된다. 그리고, 제어 서버(C&C) 접속 없이 공격 대상 목록 파일정보를 기반으로 자동 공격한다. 만약 악성코드내에 공격을 중단하는 명령이 없다고 한다면, 대상사이트는 공격을 계속 받을 수 밖에 없다. C&C(Command & Control) 접속없이 이뤄지므로, 공격을 멈출 방법이 없기 때문이다. PC만 켜져있는 동안은 계속 공격이 이뤄진다는 얘기.

개인 PC에 악성코드가 심어져 있는지 검사가 필요하다.

* 관련정보 (18:15 추가)

- 안철수연구소, DDoS 공격용 악성코드 전용백신 무료 제공 (그리고, 이번에 공격한 악성코드명)

- Urgent-Massive DDOS Attack!

- 하우리의 분석자료 (Trojan.Win32.DDoS-Agent.33841) (공격대상 목록 포함)

- 네이버, 옥션, 청와대 공격 악성코드 분석 (글 쿨캣님, 16:36)

- 악성코드 초기 버전(7.5일)이 만든 uregvs.nls 파일에는 한국 사이트는 없었고, 미국 정부 사이트만 있었다고.

- 한국 사이트는 7월 7일에 포함

'IT이야기' 카테고리의 다른 글

| 미출시된 초콜릿폰 II에서 웹페이지 접속한 흔적이? 테스트중? (4) | 2009.07.13 |

|---|---|

| 한메일, 보안업체 등으로 DDos 2차공격. PC 점검 필수 (4) | 2009.07.09 |

| 함께 만들어가는 IT 일정, 뭉치면 한눈에 보인다. (10) | 2009.06.29 |

| 기다렸다. 안철수박사님 출연한 무릎팍도사 6.17일 방송 (9) | 2009.06.16 |

| 해외 주요 업체의 서버 대수는? (4) | 2009.06.01 |