아침부터 구글의 사투리 번역( http://www.google.co.kr/landing/saturi/ )과 티스토리의 '샨새교 교주'검색( http://tistory.com/AF/searchAF/ )등으로 떠들썩하다. 4월은 늘 이렇게 떠들썩하게 시작한다.

kernel.org도 만우절 이벤트(?)에 동참하기 위해 재밌는 메일링을 발송했다. 발송시간이 'Tue, 01 Apr 2008 01:01:17'. 제목 또한 눈에 띤다. 'Kernel.org Downtime Notice - Please read *very* important'. mirror 서버, 공개된 서버, 백엔드 마스터 서버 등 kernel.org의 모든 서버를 OS 업그레이드를 이유로 서버를 내린다는 것이다. 그것도 'Linux Kernel Organization'에서 리눅스를 안쓰고 FreeBSD를 쓰겠다는 얘기를 꺼낸다. FC5에서 FreeBSD 7.0로 ^^. 메일의 뒷부분에는 SlashDot의 링크 등을 걸어놓으며, 이러한 결정하게된 근거를 써놨다. 가볍게 결정하지 않은 것 처럼 말이지...

메일링 전체 내용 : http://lkml.org/lkml/2008/3/31/367

이 메일링에 대한 답변( http://lkml.org/lkml/2008/3/31/369 ) 또한 재밌다.

매우 훌률하다고 칭찬의 말로 띄워준다. 이번에 RFC1149(CPIP) 서술된 요구사항을 만족시키기 위해, 네트웍 설비 또한 업그레이드할 기회를 가져야 한다고 덧붙인다. 여기서 재밌는 것은 RFC1149다. RFC1149(Standard for the transmission of IP datagrams on avian carriers, 조류를 이용한 IP datagrams 전송 표준)는 RFC 유머중에 하나로, 공식 RFC문서가 아니다. CPIP는(Carrier Pigeon Internet Protocol)는 얘기 안해도 이해가 될 것이다.

kernel.org도 만우절 이벤트(?)에 동참하기 위해 재밌는 메일링을 발송했다. 발송시간이 'Tue, 01 Apr 2008 01:01:17'. 제목 또한 눈에 띤다. 'Kernel.org Downtime Notice - Please read *very* important'. mirror 서버, 공개된 서버, 백엔드 마스터 서버 등 kernel.org의 모든 서버를 OS 업그레이드를 이유로 서버를 내린다는 것이다. 그것도 'Linux Kernel Organization'에서 리눅스를 안쓰고 FreeBSD를 쓰겠다는 얘기를 꺼낸다. FC5에서 FreeBSD 7.0로 ^^. 메일의 뒷부분에는 SlashDot의 링크 등을 걸어놓으며, 이러한 결정하게된 근거를 써놨다. 가볍게 결정하지 않은 것 처럼 말이지...

메일링 전체 내용 : http://lkml.org/lkml/2008/3/31/367

I and the other Kernel.org admins would like to announce downtime for

ALL kernel.org machines (this includes all of the mirror machines, the

public machines and the backend master). The downtime is scheduled to

start on or around April 2nd, 2008 on or around 0001 UTC.

After much deliberation, research and argument in #korg (along with

screaming matches between HPA and I over dinner) we are upgrading the

kernel.org machines from Fedora Core 5 to FreeBSD 7.0. This decision

does not come lightly to the Kernel.org admins, and we would like to

point out several key things that helped us form our decision:

ALL kernel.org machines (this includes all of the mirror machines, the

public machines and the backend master). The downtime is scheduled to

start on or around April 2nd, 2008 on or around 0001 UTC.

After much deliberation, research and argument in #korg (along with

screaming matches between HPA and I over dinner) we are upgrading the

kernel.org machines from Fedora Core 5 to FreeBSD 7.0. This decision

does not come lightly to the Kernel.org admins, and we would like to

point out several key things that helped us form our decision:

이 메일링에 대한 답변( http://lkml.org/lkml/2008/3/31/369 ) 또한 재밌다.

Highly commendable. You should take this opportunity to also upgrade

network facilities to meet the requirements as laid out in RFC1149 (CPIP).

network facilities to meet the requirements as laid out in RFC1149 (CPIP).

매우 훌률하다고 칭찬의 말로 띄워준다. 이번에 RFC1149(CPIP) 서술된 요구사항을 만족시키기 위해, 네트웍 설비 또한 업그레이드할 기회를 가져야 한다고 덧붙인다. 여기서 재밌는 것은 RFC1149다. RFC1149(Standard for the transmission of IP datagrams on avian carriers, 조류를 이용한 IP datagrams 전송 표준)는 RFC 유머중에 하나로, 공식 RFC문서가 아니다. CPIP는(Carrier Pigeon Internet Protocol)는 얘기 안해도 이해가 될 것이다.

'IT이야기' 카테고리의 다른 글

| openssh 5.0 릴리즈 (2) | 2008.04.06 |

|---|---|

| 중국 정부기관 사이트도 해킹당한다. (4) | 2008.04.05 |

| 2mb.co.kr 도메인이 있었네 (6) | 2008.03.22 |

| F1 경기장, 세팡 서킷(Sepang Circuit) 사이트 DNS 해킹당해 (0) | 2008.03.20 |

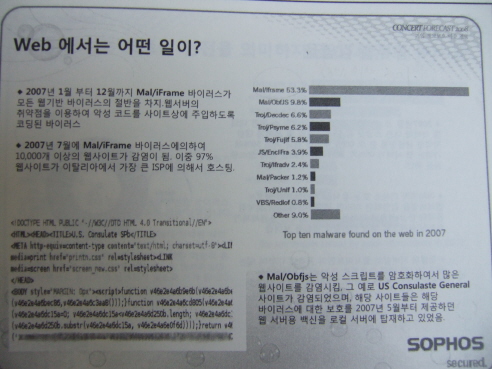

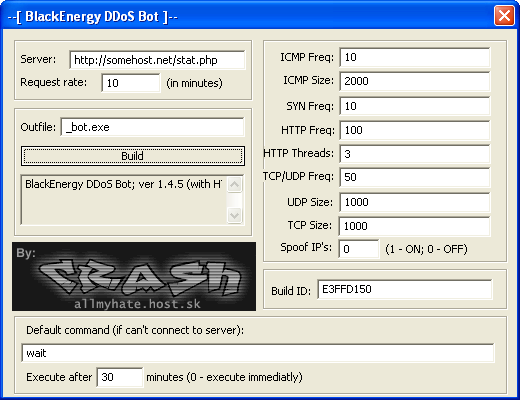

| DDoS 대응과 botnet 동향 (CONCERT 2008 보안 세미나 후기) (2) | 2008.03.16 |