지난주 '아파치 웹서버를 한방에 다운시키는 Range요청 취약점'이 발표되었다.

국내에서는 이 DoS 취약점에 대해 너무나 조용하지만, 한방에 서버를 다운시킬 수 있는 심각한 문제이다. 아파치 웹서버(Apache)에 정상적이지 않은 형태로 Range 헤더를 요청하면, 웹서버의 load는 단 몇초만에 급상승하여 서버는 응답을 처리할 수가 없다.

아파치 1.3, 2.0, 2.2버전대 모두 DoS 취약점이 존재한다. 오늘 DoS 취약점을 패치한 2.2.20 버전을 발표했다.

예전 1.3.x버전 운영중인 분들은 더 이상 지원하지 않는 버전대를 버리고 2.2.x대로 갈아타시기 권장한다. 2.0.x버전대는 조만간 발표될 것이다.

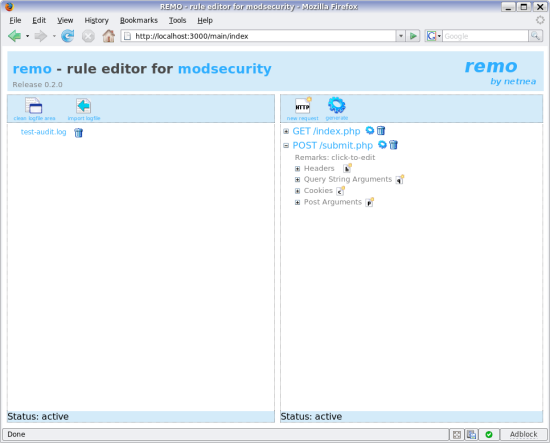

2.2.20 테스트 결과, 해당 취약점이 패치된 것을 확인했다.

국내에서는 이 DoS 취약점에 대해 너무나 조용하지만, 한방에 서버를 다운시킬 수 있는 심각한 문제이다. 아파치 웹서버(Apache)에 정상적이지 않은 형태로 Range 헤더를 요청하면, 웹서버의 load는 단 몇초만에 급상승하여 서버는 응답을 처리할 수가 없다.

아파치 1.3, 2.0, 2.2버전대 모두 DoS 취약점이 존재한다. 오늘 DoS 취약점을 패치한 2.2.20 버전을 발표했다.

SECURITY: CVE-2011-3192 (cve.mitre.org) core: Fix handling of byte-range requests to use less memory, to avoid denial of service. If the sum of all ranges in a request is larger than the original file, ignore the ranges and send the complete file. PR 51714.

예전 1.3.x버전 운영중인 분들은 더 이상 지원하지 않는 버전대를 버리고 2.2.x대로 갈아타시기 권장한다. 2.0.x버전대는 조만간 발표될 것이다.

2.2.20 테스트 결과, 해당 취약점이 패치된 것을 확인했다.

- Release 정보 : http://www.apache.org/dist/httpd/Announcement2.2.html

- 다운받기 : http://ftp.daum.net/apache/httpd/

'시스템이야기' 카테고리의 다른 글

| php에서 hash table DoS(HashDoS) 공격 방어 (2) | 2012.01.04 |

|---|---|

| 웹서버 hash table DoS(HashDoS) 공격 (중요. PHP, ASP 등 해당) (7) | 2012.01.02 |

| 아파치 웹서버를 한방에 다운시키는 Range요청 취약점 (2) | 2011.08.30 |

| 로그 분석 및 실시간 검색의 강자, Splunk 맛보기 (5) | 2011.04.08 |

| rsync에서 특정 퍼미션으로 고정하기 (3) | 2011.03.17 |