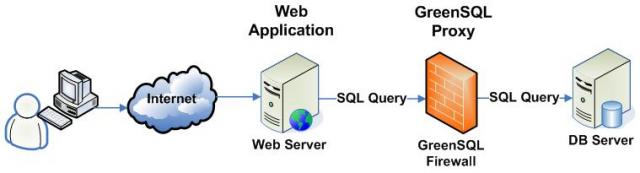

GreenSQL( http://www.greensql.net/ )은 MySQL에 대한 SQL 인젝션(Injection) 공격을 방어하는 프락시 개념의 어플리케이션이다. 웹페이지를 호출하면 DB쿼리는 먼저 GreenSQL 로 넘어겨지고, 검사한 후 정상적이면 MySQL 서버로 요청하는 과정을 거친다.

GreenSQL을 설치하고 실행과정은 이렇다. MySQL 서버는 기존 그대로 실행(디폴트 3306 포트)하고, GreenSQL을 3305포트로 실행(127.0.0.1:3305)한다. 이 때 GreenSQL은 MySQL 서버로 커넥션이 이뤄진다. 웹페이지는 DB커넥션을 GreenSQL의 3305포트로 커넥션하도록 변경해주면 된다. (MySQL을 3305로, GreenSQL을 3306으로 실행할 수도 있을 것이다.)

[ 이미지 출처 : GreenSQL 홈페이지 ]

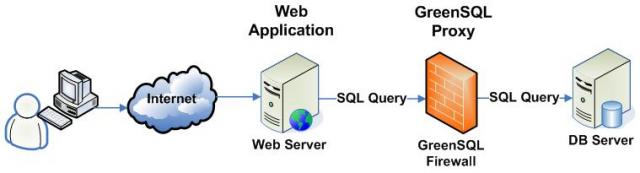

[ 이미지 출처 : GreenSQL 홈페이지 ]

DB 쿼리의 정상, 비정상은 어떻게 판단하는가?

1) '관리자가 실행할 SQL 유형'이나 '민간한 형태의 SQL 유형'(flush privileges, show 명령, 불법적 형태 등)을 패턴 매칭 방식으로 찾아서 불법 요청으로 간주한다. 예를들면 DB관리 명령어, DB 스키마를 변경시도하는 경우, 시스템 파일을 액세스하려는 경우 등을 불법으로 간주한다. 이 패턴에 대해서는 설정 파일을 통해서 변경이 가능하다.

2) 그후 각 쿼리 유형에는 점수가 할당되어 있는데, 이 점수를 합산한다. 지정된 값 이상이 될 경우, 경고 메시지를 뿌려주거나 차단할 수 있다. 유형은 다음과 같다.

점수는 설정 파일을 통해서 변경이 가능하다. 다음은 샘플 설정 파일의 일부이다.

차단된 샘플 로그이다. (sCag님 제공. 감사합니다.)

GreenSQL에 대한 결론이다.

※ 글쓰고 나니깐 sCag님도 GreenSQL 글을 쓰셨네. 안쓰실 것 처럼 말씀하시더니. ㅋㅋ

GreenSQL을 설치하고 실행과정은 이렇다. MySQL 서버는 기존 그대로 실행(디폴트 3306 포트)하고, GreenSQL을 3305포트로 실행(127.0.0.1:3305)한다. 이 때 GreenSQL은 MySQL 서버로 커넥션이 이뤄진다. 웹페이지는 DB커넥션을 GreenSQL의 3305포트로 커넥션하도록 변경해주면 된다. (MySQL을 3305로, GreenSQL을 3306으로 실행할 수도 있을 것이다.)

DB 쿼리의 정상, 비정상은 어떻게 판단하는가?

1) '관리자가 실행할 SQL 유형'이나 '민간한 형태의 SQL 유형'(flush privileges, show 명령, 불법적 형태 등)을 패턴 매칭 방식으로 찾아서 불법 요청으로 간주한다. 예를들면 DB관리 명령어, DB 스키마를 변경시도하는 경우, 시스템 파일을 액세스하려는 경우 등을 불법으로 간주한다. 이 패턴에 대해서는 설정 파일을 통해서 변경이 가능하다.

2) 그후 각 쿼리 유형에는 점수가 할당되어 있는데, 이 점수를 합산한다. 지정된 값 이상이 될 경우, 경고 메시지를 뿌려주거나 차단할 수 있다. 유형은 다음과 같다.

* Access to sensitive tables increases risk query (users, accounts, credit information)

* Comments inside SQL commands increases query risk

* Usage of an empty password string

* Found ‘or’ token inside query

* Found SQL expression that always return true (SQL tautology)

* Comparison of constant values (SQL tautology)

* ... 등 ...

* Comments inside SQL commands increases query risk

* Usage of an empty password string

* Found ‘or’ token inside query

* Found SQL expression that always return true (SQL tautology)

* Comparison of constant values (SQL tautology)

* ... 등 ...

점수는 설정 파일을 통해서 변경이 가능하다. 다음은 샘플 설정 파일의 일부이다.

# If query risk is bigger then specified value, query will be blocked

block_level = 30

# Level of risk used to generate warnings. It is recomended to run application

# in low warning level and then to acknowledge all valid queries and

# then to lower the block_level

warn_level=20

# Risk factor associated with SQL comments

risk_sql_comments=30

block_level = 30

# Level of risk used to generate warnings. It is recomended to run application

# in low warning level and then to acknowledge all valid queries and

# then to lower the block_level

warn_level=20

# Risk factor associated with SQL comments

risk_sql_comments=30

차단된 샘플 로그이다. (sCag님 제공. 감사합니다.)

2008-12-09 16:54:18 mysql SELECT * FROM user WHERE name = 'x' or 1=1; --' AND pwd=SHA('') blocked

GreenSQL에 대한 결론이다.

- 멋진 생각이다. ^^

- 패턴 설정과 차단수준을 유동적으로 변경 가능하다.

- 대부분의 리눅스 배포판을 지원하며, FreeBSD도 지원한다.

- 성능 테스트 결과 약간의 성능 저하가 발생한다. (2~12%정도)

- 대용량 서비스에서 사용하기는 무리가 있을 것 같다.

- 소규모 사이트나 웹호스팅에서는 고려해볼만 하다.

- SQL Relay(DB 풀링과 로드발런싱 등)에서 제공하는 기능 등이 하나로 합쳐진다면 멋질 것 같다.

※ 글쓰고 나니깐 sCag님도 GreenSQL 글을 쓰셨네. 안쓰실 것 처럼 말씀하시더니. ㅋㅋ

'시스템이야기' 카테고리의 다른 글

| FreeBSD 7.1 달라진 것 몇가지 (2) | 2009.01.19 |

|---|---|

| 스팸툴이 깜빡한건가? 스팸 툴에서 사용하는 변수들 (6) | 2008.12.21 |

| MySQL 5.1 한글 매뉴얼 (4) | 2008.11.27 |

| MySQL 쿼리 실시간 모니터링 및 저장하기 (2) | 2008.11.26 |

| 쉘에서 실행한 명령을 syslog로 자동 보내기 (4) | 2008.11.19 |