OpenSSL 1.0.1버전에 TLS heartbeat 취약점(일명 Heartbleed Bug라고 부름. CVE-2014-0160, openssl: information disclosure in handling of TLS heartbeat extension packets)이 있습니다.

공격자가 https서버의 메모리 64KB 데이터를 볼 수 있습니다. 메모리에는 https서버와 유저간에 주고 받은 데이터들(ID/PW, ... 등의 정보)이 있는데, 공격자는 plain text형태로 볼 수 있습니다. 그리고,SSL 개인키를 얻을 수 있습니다. 반드시 업데이트하세요.

http://a4.aurynj.net/post/82075898166/heartbleed (Heartbleed 이슈에 관해 정리)

http://yisangwook.tumblr.com/post/82056087918/openssl-heartbeat-heartbleed (OpenSSL 취약점 발견. Heartbleed)

1. 취약한 버전

OpenSSL 1.0.0과 0.9.8 버전은 취약하지 않으며,

1.0.1은 1.0.1f까지 취약합니다. 1.0.1g에서 패치되었구요.

http://www.openssl.org/news/secadv_20140407.txt

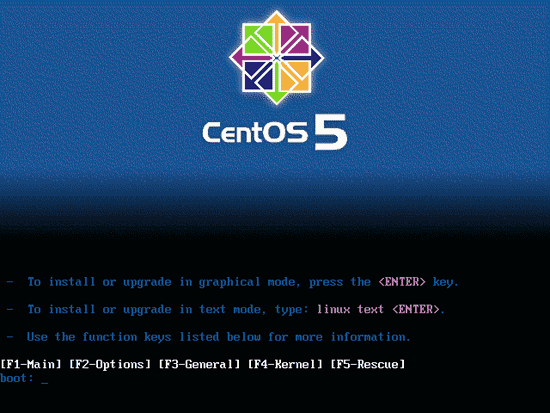

2. RHEL, CentOS

- CentOS 5 : 0.9.8

- CentOS 6 : 1.0.1입니다. CentOS 6은 업데이트하세요. yum으로 현재 지원합니다. 패치된 rpm : 1.0.1e-16.el6_5.7 ( https://rhn.redhat.com/errata/RHSA-2014-0376.html )

# yum update openssl*

... 생략 ...

=====================================================================

Package Arch Version Repository Size

=====================================================================

Updating:

openssl x86_64 1.0.1e-16.el6_5.7 updates 1.5 M

openssl-devel x86_64 1.0.1e-16.el6_5.7 updates 1.2 M

3. FreeBSD

- FreeBSD 8.x, 9.x : 0.9.8 입니다. ports로 별도 설치하지 않았다면 업데이트하지 안해도 되요.

- FreeBSD 10.0 : 1.0.1e. 패치 나왔습니다. ( http://www.freebsd.org/security/advisories/FreeBSD-SA-14:06.openssl.asc )

# freebsd-update fetch

# freebsd-update install

# ls -la /usr/lib*/libssl*

-r--r--r-- 1 root wheel 685846 Apr 9 12:28 /usr/lib/libssl.a

lrwxr-xr-x 1 root wheel 11 Feb 25 09:24 /usr/lib/libssl.so -> libssl.so.7

-r--r--r-- 1 root wheel 430352 Apr 9 12:28 /usr/lib/libssl.so.7

-r--r--r-- 1 root wheel 713782 Apr 9 12:28 /usr/lib/libssl_p.a

-r--r--r-- 1 root wheel 470850 Apr 9 12:28 /usr/lib32/libssl.a

lrwxr-xr-x 1 root wheel 11 Feb 25 09:26 /usr/lib32/libssl.so -> libssl.so.7

-r--r--r-- 1 root wheel 363552 Apr 9 12:28 /usr/lib32/libssl.so.7

-r--r--r-- 1 root wheel 480306 Apr 9 12:28 /usr/lib32/libssl_p.a

#

업데이트 후 openssl사용하는 데몬은 재실행해주세요.

'시스템이야기' 카테고리의 다른 글

| zabbix 셋팅값만 백업 후 DB 새로 구축하기 (0) | 2015.06.19 |

|---|---|

| 텔레그램(Telegram)으로 서버 모니터링하기 (16) | 2014.10.15 |

| root권한 획득하는 리눅스 커널 취약점 (2) | 2013.05.20 |

| FreeBSD에서 Dell R620서버 NIC문제 해결 (0) | 2013.02.05 |

| Brocade SAN 스위치 펌웨어 업그레이드 (0) | 2012.09.12 |