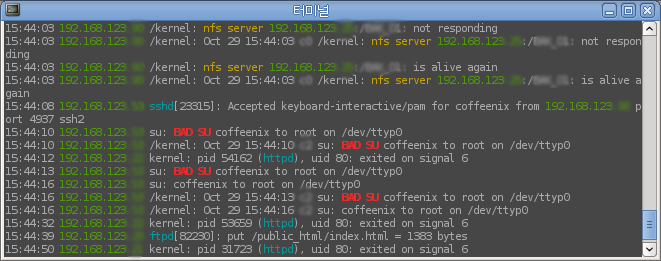

2주전의 일인 것 같다. 문득, 리눅스에서는 인터페이스명이 eth0, eth1 처럼 사용하는데, 반드시 eth로 시작해야할까라는 생각이 들었다. 서버에 있는 2개의 랜카드중 하나만 설정을 변경해봤다. /etc/sysconfig/network-scripts/ifcfg-eth1을 ifcfg-coffeenix0을 변경하고, 설정값 중 DEVICE=coffeenix0로 설정한 다음 리부팅했다. (CentOS 기준)

아~ 임의로 인터페이스명을 지정해도 된다.

'그럼 변경해서 뭐하냐? 쓸모 없는 것 같고...'라고 한다면, 인터페이스명을 보고 직관성을 높일 수 있다. 미러링을 하는 포트라면 mir0 처럼 인터페이스를 설정하면 보다 직관적으로 확인이 가능할 것 같다. 랜카드가 3개이상이고, 그 중 하나는 meta data 통신용이라면 meta0처럼 지정하면 보다 쉽게 알 수 있을 것이다. 참고로 ifcfg-eth1 파일명을 그대로 두고 안의 DEVICE= 설정만 변경해도 된다. 단지 파일명은 직관적으로 보기위한 용도일뿐이다.

주의할 것은 몇몇 프로그램은 eth로 시작하지 않는 것은 인식하지 못할 수도 있다는 것. mii-tool은 eth0~eth7의 인터페이스만 자동으로 체크하므로 다른 인터페이스일 경우 별도로 지정해줘야 한다. sysctl로 'net.ipv4.conf.인터페이스명' 설정시 인터페이스별로 설정하여 사용해왔다면 이부분도 수정이 필요하다.

고정관념이 무섭다. ^^

DEVICE=coffeenix0

BOOTPROTO=static

BROADCAST=192.168.XX.XXX

HWADDR=00:0F:XX:XX:XX:XX

IPADDR=192.168.XX.XXX

BOOTPROTO=static

BROADCAST=192.168.XX.XXX

HWADDR=00:0F:XX:XX:XX:XX

IPADDR=192.168.XX.XXX

아~ 임의로 인터페이스명을 지정해도 된다.

# ifconfig

coffeenix0 Link encap:Ethernet HWaddr 00:0F:XX:XX:XX:XX

inet addr:192.168.XX.XXX Bcast:192.168.XX.XXX Mask:255.255.XXX.XXX

inet6 addr: ...생략.../64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:13 errors:0 dropped:0 overruns:0 frame:0

TX packets:453 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:832 (832.0 b) TX bytes:47862 (46.7 KiB)

Interrupt:217

eth0 Link encap:Ethernet HWaddr 00:0F:XX:XX:XX:XX

... 생략 ...

coffeenix0 Link encap:Ethernet HWaddr 00:0F:XX:XX:XX:XX

inet addr:192.168.XX.XXX Bcast:192.168.XX.XXX Mask:255.255.XXX.XXX

inet6 addr: ...생략.../64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:13 errors:0 dropped:0 overruns:0 frame:0

TX packets:453 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:832 (832.0 b) TX bytes:47862 (46.7 KiB)

Interrupt:217

eth0 Link encap:Ethernet HWaddr 00:0F:XX:XX:XX:XX

... 생략 ...

'그럼 변경해서 뭐하냐? 쓸모 없는 것 같고...'라고 한다면, 인터페이스명을 보고 직관성을 높일 수 있다. 미러링을 하는 포트라면 mir0 처럼 인터페이스를 설정하면 보다 직관적으로 확인이 가능할 것 같다. 랜카드가 3개이상이고, 그 중 하나는 meta data 통신용이라면 meta0처럼 지정하면 보다 쉽게 알 수 있을 것이다. 참고로 ifcfg-eth1 파일명을 그대로 두고 안의 DEVICE= 설정만 변경해도 된다. 단지 파일명은 직관적으로 보기위한 용도일뿐이다.

주의할 것은 몇몇 프로그램은 eth로 시작하지 않는 것은 인식하지 못할 수도 있다는 것. mii-tool은 eth0~eth7의 인터페이스만 자동으로 체크하므로 다른 인터페이스일 경우 별도로 지정해줘야 한다. sysctl로 'net.ipv4.conf.인터페이스명' 설정시 인터페이스별로 설정하여 사용해왔다면 이부분도 수정이 필요하다.

# mii-tool

eth0: negotiated 100baseTx-FD, link ok

# mii-tool coffeenix0

coffeenix0: negotiated 100baseTx-FD, link ok

eth0: negotiated 100baseTx-FD, link ok

# mii-tool coffeenix0

coffeenix0: negotiated 100baseTx-FD, link ok

고정관념이 무섭다. ^^

'시스템이야기' 카테고리의 다른 글

| 쉘에서 실행한 명령을 syslog로 자동 보내기 (4) | 2008.11.19 |

|---|---|

| tail명령에서 -F(대문자) 옵션을 아시나요? (2) | 2008.08.31 |

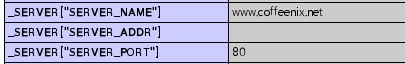

| apache 1.3과 2.x에서 php의 SERVER_NAME변수 (2) | 2008.06.09 |

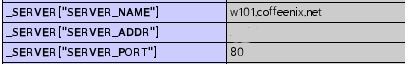

| 웹서버에서 gzip압축 전송을 지원하는 주요 사이트는? (4) | 2008.05.17 |

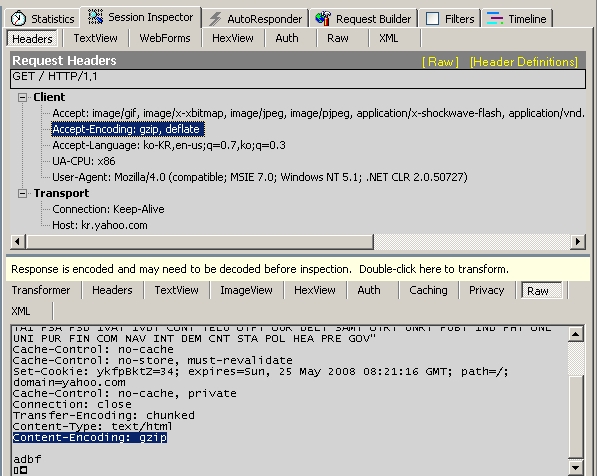

| 아파치 웹로그에 접속자 국가코드를 남겨보자 (2) | 2008.04.23 |