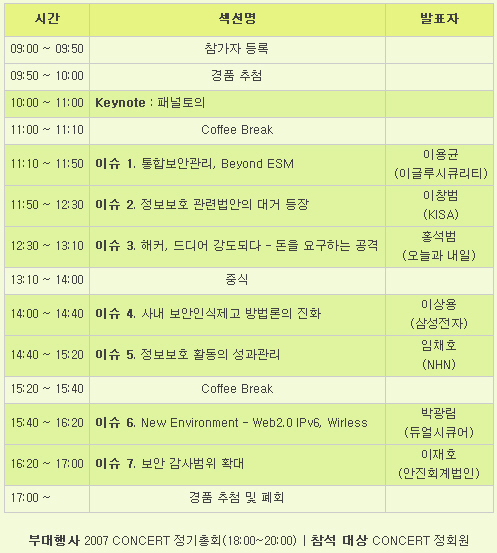

620만명의 '쉬리', 610만명의 관객에게 상춘고를 접수하고 강남을 포기하게 만들었던 '투사부일체'.

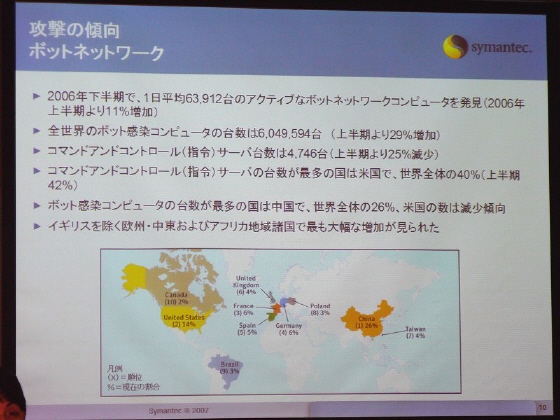

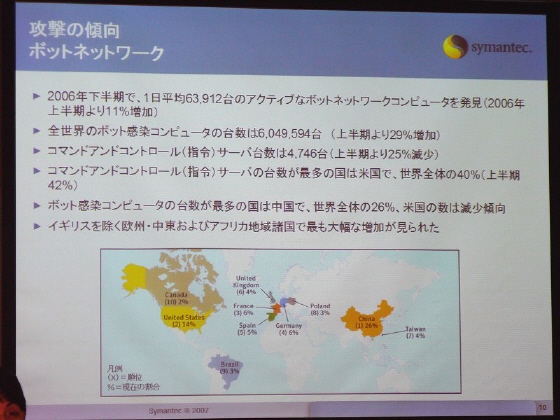

바로 이 투사부일체의 관객수와 비슷한 604만대의 머신이 봇에 감염(2006년 상반기보다 29% 증가)됐다고 한다.

시맨텍이 2006년 7월부터 12월까지 180여개국 이상에 설치한 4만개의 센서에서 수집한 정보를 토대로 하여 작성한 Symantec Internet Security Threat Report(ISTR, 인터넷 보안 위협 보고서)에 따른 것이다.

http://www.symantec.com/about/news/release/article.jsp?prid=20070319_01

http://j2k.naver.com/j2k_frame.php/korean/www.symantec.com/ja/jp/about/news/release/article.jsp?prid=20070327_01

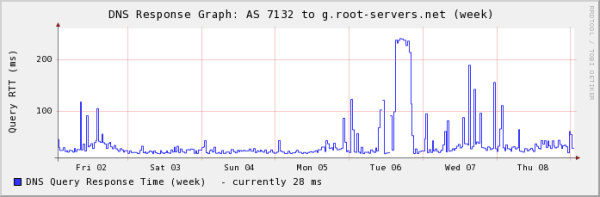

2006년 하반기에는 상반기보다 11% 증가한 1일 평균 63,912대의 봇 감염 머신(Zoombie, 좀비)을 발견했다. 봇에 공격을 명령하는 서버 대수는 4,746대로 2006년 상반기 부터 25% 감소하고 있다. 봇 감염 대수는 증가했으나 명령하는 서버 대수가 줄었다는 것은 통합과 대규모화가 진행됨을 의미한다. 사람 세계에서 일어나고 있는 대통합의 형태가 봇에서도 이뤄지고 있는 것이다.

작년부터 국내에 숨겨진 이슈(?)인 DDoS공격의 증가도 이런 봇의 일괄적인 공격이 한 몫하고 있는 것으로 보인다. '투사부일체'의 조직같은 봇이 이제 인터넷은 그만 접수했으면 한다. ^^

[원본 이미지보기]

[원본 이미지보기]

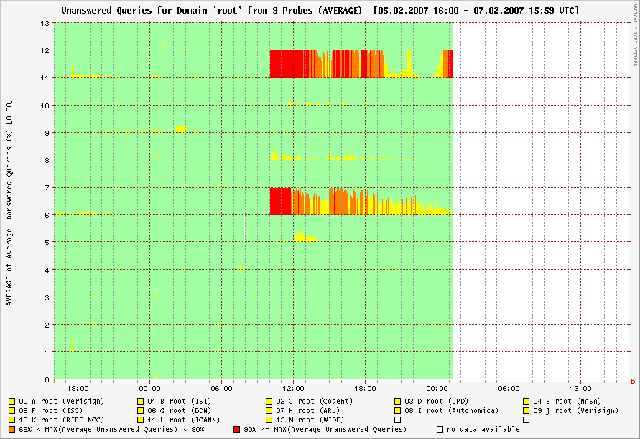

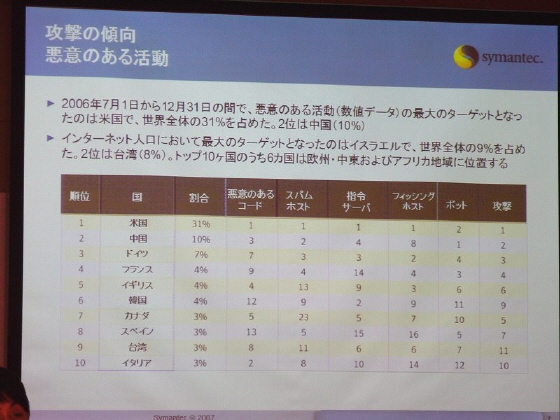

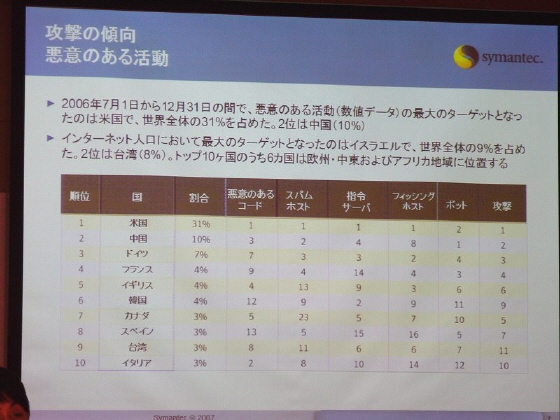

아래 도표에서는 뒤에서 두번째 있는 컬럼(중국이 1위인 컬럼)이 봇의 순위이다.

봇 감염 대수는 중국이 26%로 1위를 했고, 우리 나라는 11위다. 명령 서버의 40%는 미국에 존재한다고 한다.

[원본이미지 보기]

[원본이미지 보기]

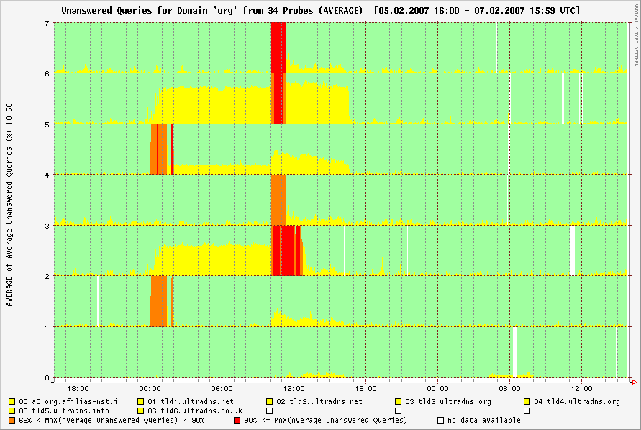

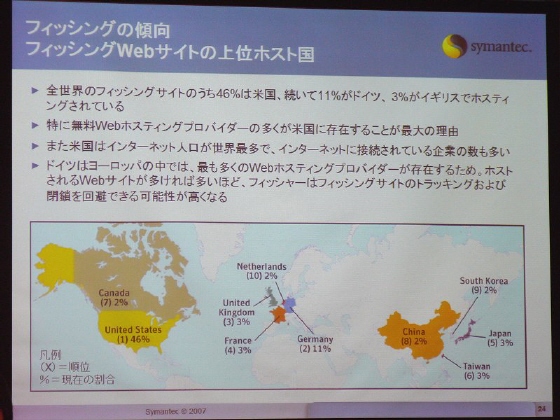

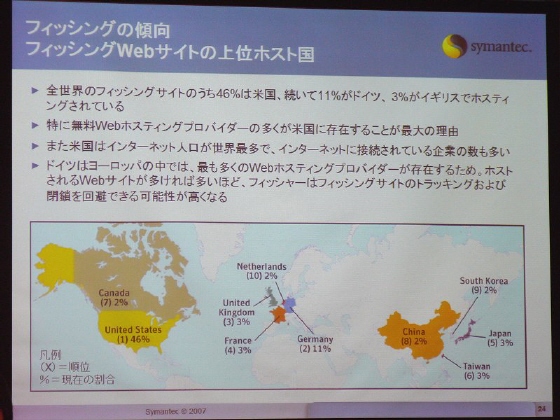

덧붙여 피싱사이트 순위까지 확인해보자.

[원본이미지 보기]

[원본이미지 보기]

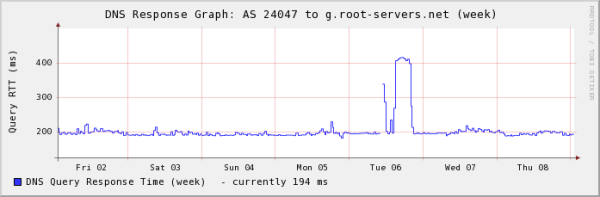

1위 미국 46%

2위 독일 11%

3위 영국 35

4위 프랑스 3%

5위 일본 3% (아시아에서 가장 순위가 높음)

6위 대만 3%

7위 캐나다 2%

8위 중국 2%

9위 한국 2%

10위 네덜란드 2%

바로 이 투사부일체의 관객수와 비슷한 604만대의 머신이 봇에 감염(2006년 상반기보다 29% 증가)됐다고 한다.

시맨텍이 2006년 7월부터 12월까지 180여개국 이상에 설치한 4만개의 센서에서 수집한 정보를 토대로 하여 작성한 Symantec Internet Security Threat Report(ISTR, 인터넷 보안 위협 보고서)에 따른 것이다.

http://www.symantec.com/about/news/release/article.jsp?prid=20070319_01

http://j2k.naver.com/j2k_frame.php/korean/www.symantec.com/ja/jp/about/news/release/article.jsp?prid=20070327_01

2006년 하반기에는 상반기보다 11% 증가한 1일 평균 63,912대의 봇 감염 머신(Zoombie, 좀비)을 발견했다. 봇에 공격을 명령하는 서버 대수는 4,746대로 2006년 상반기 부터 25% 감소하고 있다. 봇 감염 대수는 증가했으나 명령하는 서버 대수가 줄었다는 것은 통합과 대규모화가 진행됨을 의미한다. 사람 세계에서 일어나고 있는 대통합의 형태가 봇에서도 이뤄지고 있는 것이다.

작년부터 국내에 숨겨진 이슈(?)인 DDoS공격의 증가도 이런 봇의 일괄적인 공격이 한 몫하고 있는 것으로 보인다. '투사부일체'의 조직같은 봇이 이제 인터넷은 그만 접수했으면 한다. ^^

아래 도표에서는 뒤에서 두번째 있는 컬럼(중국이 1위인 컬럼)이 봇의 순위이다.

봇 감염 대수는 중국이 26%로 1위를 했고, 우리 나라는 11위다. 명령 서버의 40%는 미국에 존재한다고 한다.

덧붙여 피싱사이트 순위까지 확인해보자.

1위 미국 46%

2위 독일 11%

3위 영국 35

4위 프랑스 3%

5위 일본 3% (아시아에서 가장 순위가 높음)

6위 대만 3%

7위 캐나다 2%

8위 중국 2%

9위 한국 2%

10위 네덜란드 2%

'IT이야기' 카테고리의 다른 글

| 블로그카페에 시스템,보안 카페 개설 (2) | 2007.04.05 |

|---|---|

| 삶을 인터넷으로 옮기려는 라이프팟 서비스 (6) | 2007.04.01 |

| 바로 오늘이 컴퓨터 끄는 날 (Shutdown Day) (4) | 2007.03.24 |

| 드디어 나도 미투데이에서 미투질한다. (2) | 2007.03.12 |

| 사람 냄새나는 me2day (7) | 2007.03.10 |