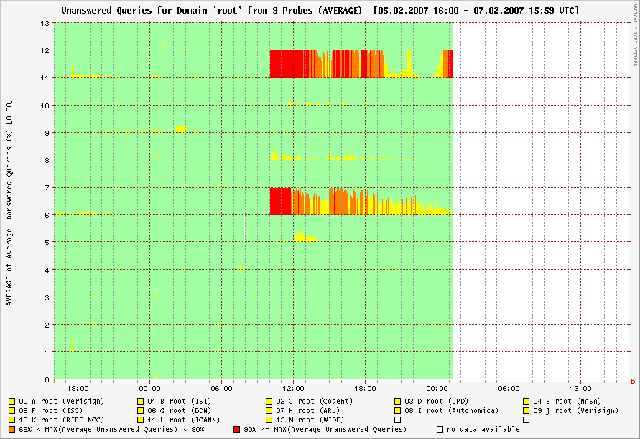

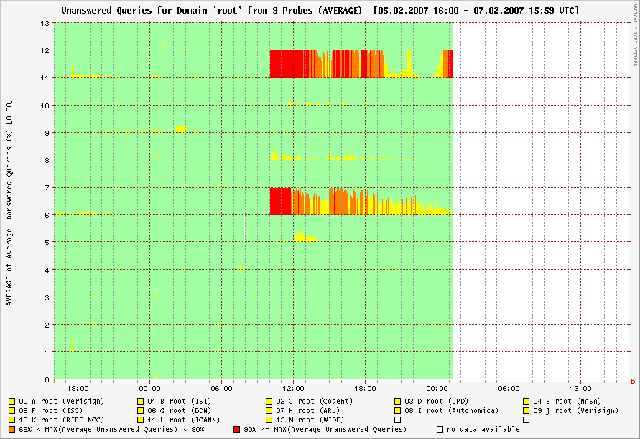

RIPE NCC의 DNSMON 페이지를 보면 13 root DNS 서버중에 g.root-servers.net와 l.root-servers.net DNS서버에서 대략 12시간정도 공격을 받은 것으로 보입니다. 06번이 G root서버 (DDN 관리), 11번이 L root서 버 (ICANN 관리)입니다. L root서버는 중간에 공격이 줄었다가 재차 공격을 시도를 했습니다.

* RIPE NCC의 DNSMON 페이지 (root DNS, 2007.2.5~2.7, 48시간)

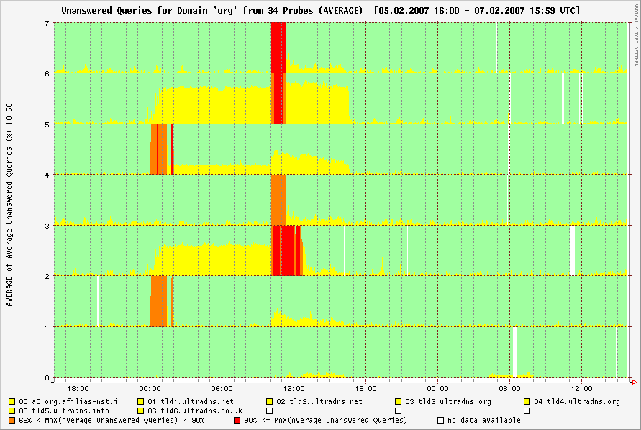

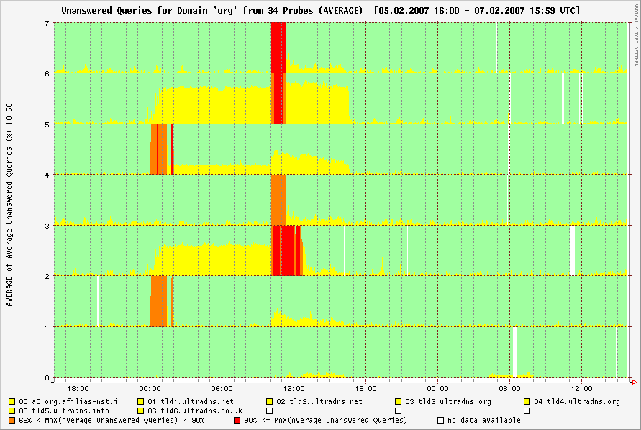

org DNS 서버는 tld1.ultradns.net, tld2.ultradns.net, tld3.ultradns.org, tld4.ultradns.org, tld5.ultradns.info, tld6.ultradns.co.uk 6대가 골고루 공격을 당했습니다.

* RIPE NCC의 DNSMON 페이지 (org DNS, 2007.2.5~2.7, 48시간)

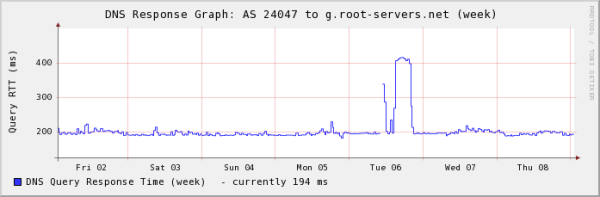

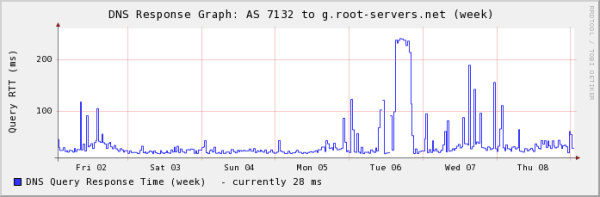

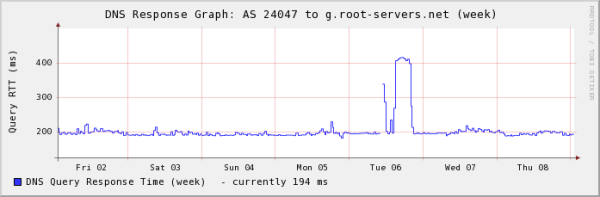

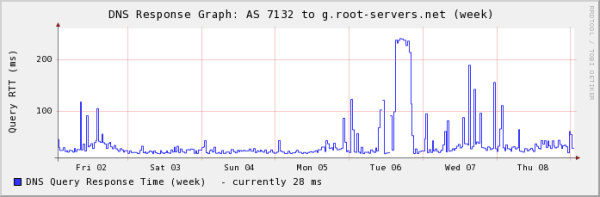

Team Cymu의 DNS Query Time Graph에는 정확히 확인하기 쉽지 않지만 G root 서버에서 Response Time이 그 시간대에 순간 올라갔음을 확인할 수 있습니다.

* DNS Query Response Time Graphs (Chicago, g.root-servers.net)

[ Tokyo와 Chicago와 회선에서 체크한 결과 ]

기사에도 나와있네요. ^^*. 처음 보도때는 없던데, 글을 늦게 쓰다보니깐 이러네요. ^^*

* 인터넷 백본, 집중 공격에도 난공불락임을 입증 ( Zdnet, 2007.2.8 )

* 참고 : Huge DNS attack goes virtually unnoticed

* RIPE NCC의 DNSMON 페이지 (root DNS, 2007.2.5~2.7, 48시간)

org DNS 서버는 tld1.ultradns.net, tld2.ultradns.net, tld3.ultradns.org, tld4.ultradns.org, tld5.ultradns.info, tld6.ultradns.co.uk 6대가 골고루 공격을 당했습니다.

* RIPE NCC의 DNSMON 페이지 (org DNS, 2007.2.5~2.7, 48시간)

Team Cymu의 DNS Query Time Graph에는 정확히 확인하기 쉽지 않지만 G root 서버에서 Response Time이 그 시간대에 순간 올라갔음을 확인할 수 있습니다.

* DNS Query Response Time Graphs (Chicago, g.root-servers.net)

[ Tokyo와 Chicago와 회선에서 체크한 결과 ]

기사에도 나와있네요. ^^*. 처음 보도때는 없던데, 글을 늦게 쓰다보니깐 이러네요. ^^*

* 인터넷 백본, 집중 공격에도 난공불락임을 입증 ( Zdnet, 2007.2.8 )

DNS 시스템을 겨냥한 것으로 보이는 데이터는 6일 오전 2시 30분(미국 시간)에 집중적으로 쏟아지기 시작했다. 람잔은 “여러 대의 루트 서버에 트래픽이 폭발적으로 증가했다. 미 국방성에서 가동하는 「G」서 버와 ICANN에서 가동하는 「L」서버가 주로 공격을 받은 것 같다.”고 말했다. ICANN의 크레인 역시 그런 느낌을 받았다고 확인해주었다.

* 참고 : Huge DNS attack goes virtually unnoticed

'IT이야기' 카테고리의 다른 글

| 엠파스는 뭔일이지... (접속이 잘 안되네요) (1) | 2007.02.11 |

|---|---|

| linux everywhere (Delta 항공의 기내) (1) | 2007.02.11 |

| DDoS공격 언론보도와 찾아본 사례들 (4) | 2007.02.08 |

| 싸이월드2 (C2) 리드유저 초대장이 받았다. (2) | 2007.01.31 |

| 네이버 뉴스 됐다 안됐다... (1시 정상화, 내용 update) (0) | 2007.01.24 |