1년전부터 메일로그를 통해 웜·바이러스메일(이하 웜메일로 표기)의 건수와 비율을 분석해왔다.

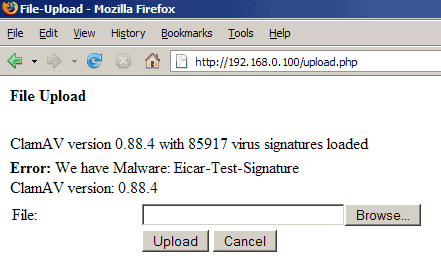

본인의 서버는 어떤 비율의 웜메일이 들어오는지 궁금한가? 우선 메일서버에 ClamAV를 설치하고, maillog를 남겨라. 그 maillog를 분석하면 된다. 분석하기가 어렵다? 저에게 얘기하면 간단한 쉘 스크립트를 제공하겠다. 단, 반드시 분석결과를 공개해야 한다. ^^*

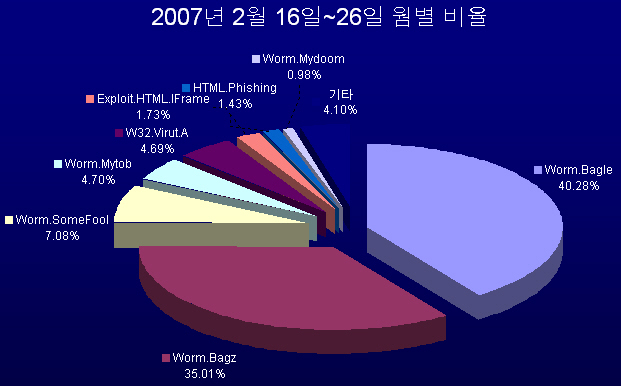

* 분석 기간 : 2007.2.16(금) 04:00 ~ 2.26(월) 04:00 (10일간), 설연휴 포함

* 분석 방법 : - 메일로그를 활용

- ClamAV 안티바이러스툴을 이용하여 메일이 필터링된 기준

(따라서 필터링안된 웜메일은 분석자료에 포함하지 않음)

* 웜메일 건수 : 18,396건 (1일 평균 1,839건)

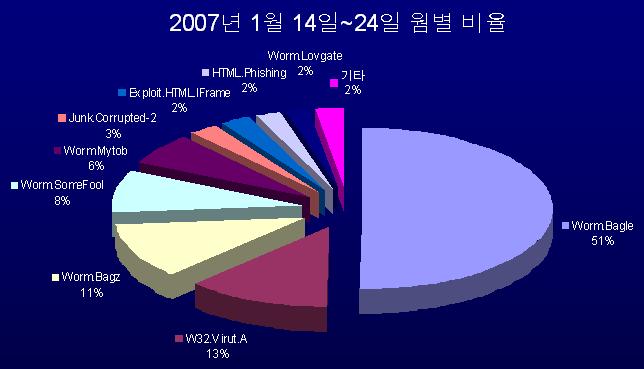

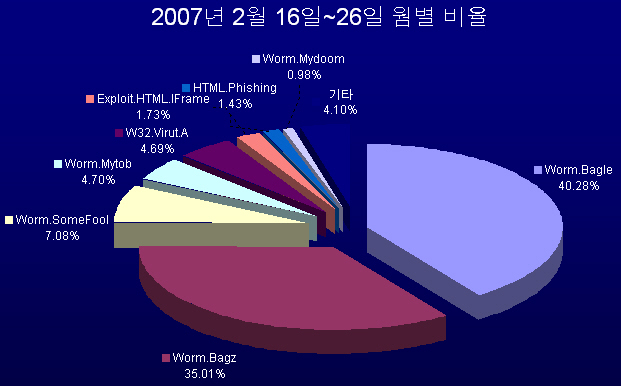

1월에는 Bagle웜이 50.27%, W32.Virut.A가 12.10%, Bagz웜이 11.32%를 차지했다. 이번에는 Bagle웜이 40.28%, Bagz웜이 35.01%, SomeFool웜이 7.08%로 Bagz웜의 활약(?)이 돋보인다.

KRCERT( http://www.krcert.or.kr/ ) 에서 발표한 '2007년 01월 해킹 바이러스 통계 및 분석 월보'의 '주요 웜·바이러스별 신고현황'에서도 1위가 Bagle, 2위가 Bagz이었다.

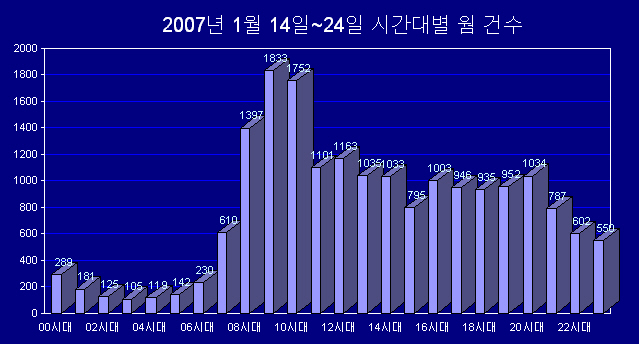

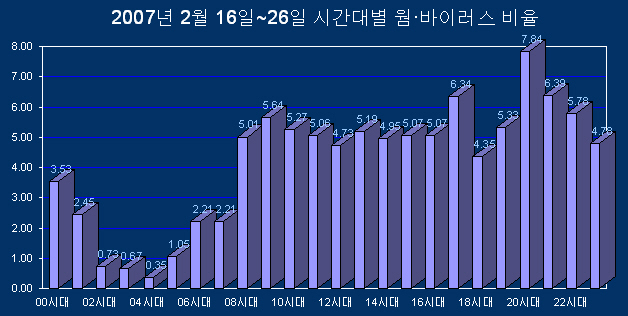

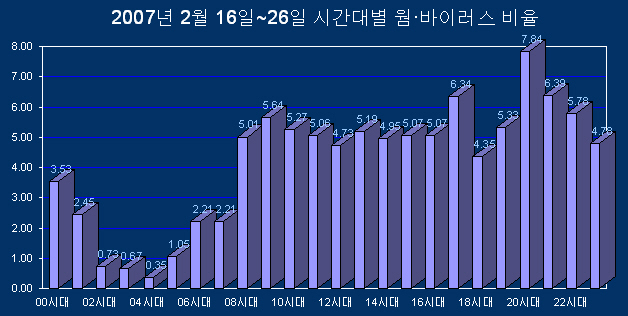

시간대별로는 1월에는 출근시간 이후인 오전 8~10시 사이의 비율이 높았으나, 이번에는 출근시간 이후에 밤시간대까지 4% 이상의 비슷한 비율을 유지했고, 20시대에만 7.84%의 높은 비율을 보였다.

자세한 것은 웜메일 건수와 주요 웜별 건수 분석 (2007년 2월) 을 살펴보기 바란다.

본인의 서버는 어떤 비율의 웜메일이 들어오는지 궁금한가? 우선 메일서버에 ClamAV를 설치하고, maillog를 남겨라. 그 maillog를 분석하면 된다. 분석하기가 어렵다? 저에게 얘기하면 간단한 쉘 스크립트를 제공하겠다. 단, 반드시 분석결과를 공개해야 한다. ^^*

* 분석 기간 : 2007.2.16(금) 04:00 ~ 2.26(월) 04:00 (10일간), 설연휴 포함

* 분석 방법 : - 메일로그를 활용

- ClamAV 안티바이러스툴을 이용하여 메일이 필터링된 기준

(따라서 필터링안된 웜메일은 분석자료에 포함하지 않음)

* 웜메일 건수 : 18,396건 (1일 평균 1,839건)

1월에는 Bagle웜이 50.27%, W32.Virut.A가 12.10%, Bagz웜이 11.32%를 차지했다. 이번에는 Bagle웜이 40.28%, Bagz웜이 35.01%, SomeFool웜이 7.08%로 Bagz웜의 활약(?)이 돋보인다.

KRCERT( http://www.krcert.or.kr/ ) 에서 발표한 '2007년 01월 해킹 바이러스 통계 및 분석 월보'의 '주요 웜·바이러스별 신고현황'에서도 1위가 Bagle, 2위가 Bagz이었다.

시간대별로는 1월에는 출근시간 이후인 오전 8~10시 사이의 비율이 높았으나, 이번에는 출근시간 이후에 밤시간대까지 4% 이상의 비슷한 비율을 유지했고, 20시대에만 7.84%의 높은 비율을 보였다.

자세한 것은 웜메일 건수와 주요 웜별 건수 분석 (2007년 2월) 을 살펴보기 바란다.

'시스템이야기' 카테고리의 다른 글

| 정보보호 안전진단, 올해는 연말까지 (2) | 2007.03.19 |

|---|---|

| 레드햇 RHEL5 출시 (2) | 2007.03.16 |

| 2007년 1월 웜메일 건수와 비율은? (0) | 2007.02.22 |

| 매일경제 DNS의 SPF 레코드 설정 오류 (3) | 2007.02.16 |

| KISA 동향정보 게시판에... (1) | 2007.02.14 |